TÌM HIỂU TIÊU CHUẨN MÃ HÓA DỮ LIỆU (DES) VÀ ĐĂNG KÝ THI ĐẠI HỌC. Tên dự án: Tìm hiểu Tiêu chuẩn mã hóa dữ liệu (DES) và cách sử dụng nó trong các kỳ thi tuyển sinh. Đánh giá chất lượng luận án (so với nội dung yêu cầu quy định trong luận án).

Khi các ứng dụng trên mạng máy tính ngày càng phổ biến, hữu ích và quan trọng thì yêu cầu về an ninh mạng, bảo mật dữ liệu càng trở nên cấp bách và cần thiết. Mã hóa và chia sẻ bí mật có thể được áp dụng trong nhiều lĩnh vực, ví dụ: Phát hành ATM trong ngân hàng, đấu thầu từ xa, trong kỳ thi tuyển sinh, trong lĩnh vực quân sự. Trong chủ đề của tôi, tôi đề cập đến một lĩnh vực áp dụng cho kỳ thi tuyển sinh đại học.

Vì vậy, cần hạn chế tối đa các bước tham gia kỳ thi tuyển sinh nhưng vẫn đảm bảo tính công bằng, chính xác. Để làm được điều đó, theo tôi, chúng ta cần ứng dụng công nghệ thông tin vào thi đại học. Một trong những ứng dụng đó là ứng dụng chương trình con bí mật. vì nó đảm bảo tính bảo mật và chính xác, đó là hai điều quan trọng nhất trong kỳ thi tuyển sinh. Phạm vi của luận án bao gồm mật mã, thuật toán DES, sơ đồ chia sẻ bí mật và ứng dụng của chúng trong các kỳ thi tuyển sinh.

MẬT MÃ CỔ ĐIỂN

KHÁI NIỆM VÀ ĐỊNH NGHĨA VỀ MẬT MÃ

- Khái niệm

- Định nghĩa

Chức năng cơ bản của mật mã là tạo khả năng giao tiếp trên kênh không được phân loại cho hai người dùng (hãy gọi họ là A và B) để bên C bên kia không thể hiểu được thông tin được truyền đi. Kênh liên lạc có thể là đường dây điện thoại hoặc mạng máy tính. Thông tin mà A muốn gửi cho B ở dạng văn bản rõ ràng có thể là văn bản tiếng Anh, dữ liệu số hoặc bất kỳ tài liệu nào có cấu trúc tùy ý.

A mã hóa bản rõ bằng khóa xác định trước và truyền bản mã thu được qua kênh. Tại C, bản mã trên kênh bị đánh cắp và không thể xác định được nội dung của bản rõ, nhưng B (người biết khóa mã hóa) có thể giải mã và lấy được bản rõ. Điểm cần lưu ý thuộc tính 4: Nội dung của nó là nếu bản rõ x được mã hóa bằng ek và bản mã nhận được sau đó được giải mã bằng dk, thì chúng ta sẽ thu được bản rõ x ban đầu.

Mỗi xi sẽ được mã hóa bằng quy tắc mã hóa ek với khóa k được xác định trước đó. Rõ ràng, trong trường hợp này, hàm mã hóa phải là hàm một-một (tức là ánh xạ 1-1), nếu không việc giải mã sẽ không được thực hiện một cách rõ ràng.

MỘT SỐ MÃ HÓA ĐƠN GIẢN

CHUẨN MÃ DỮ LIỆU (DES)

Mô tả DES ( Data Encryption Standard)

Các bƣớc thực hiện

- Cách tính biến x 0

- Cách tính L i R i

- Các biến trong hàm f

- Cách tính hàm f

- Xác định bản mã y

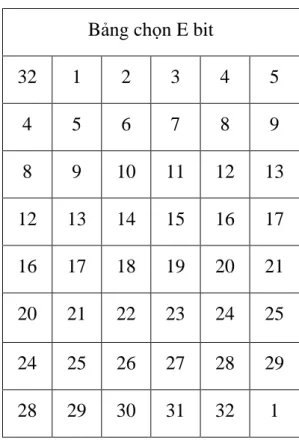

Chuỗi bit của Ri-1 được mở rộng thành chuỗi bit có độ dài 48 theo hàm mở rộng cố định E. LSi thể hiện sự dịch chuyển bit tròn sang trái 1 hoặc 2 vị trí tùy theo i. Sau đó bi1bi6 được xếp thành từng cặp, bi1bi6 được chuyển thành số thập phân từ 1 đến 3.

Sau khi xác định được vị trí của hàng và cột, ta so sánh trong bảng S một số thập phân, chuyển số thập phân đó thành giá trị nhị phân, ta được Cj. Sau khi chạy các phương trình hộp S, chúng ta nhận được các giá trị SiBi. Cuối cùng, các khóa con Ki của Ci và Di thu được bằng hoán vị PC-2 đã cho.

Giải mã DES

- Thuật toán

- Chứng minh thuật toán

Các vấn đề xung quanh DES

- Những ý kiến phản hồi

- DES trong thực tế

- Một vài kết luận về mã DES

Ngay từ năm 1977, Diffie và Hellman đã đề xuất rằng họ có thể xây dựng một con chip VLSL có thể xác minh 106 khóa mỗi giây. Một máy có 106 có thể tìm kiếm toàn bộ không gian khóa trong một ngày. Máy này dựa trên chip phát hiện khóa được kết nối nối tiếp, do đó 16 mã hóa được thực hiện đồng thời.

Một khung bao gồm 5760 chip có thể được chế tạo với giá 1 triệu USD nhưng giảm thời gian phát hiện trung bình xuống còn 3,5 giờ. Mặc dù mô tả về DES khá dài nhưng DES được triển khai rất hiệu quả cả về phần cứng và phần mềm. Các phép toán số học duy nhất được thực hiện là các phép toán XOR của chuỗi bit.

Việc triển khai phần cứng hiện tại có thể đạt được tốc độ mã hóa cực cao. Công ty thiết bị kỹ thuật số đã công bố tại CRYPTO'92 rằng họ vừa chế tạo một con chip với bóng bán dẫn 50k có thể mã hóa ở tốc độ 1 GB/s. Sử dụng tốc độ xung nhịp 250 MHz. Một ứng dụng rất quan trọng của DES là ứng dụng của nó vào các giao dịch ngân hàng sử dụng các tiêu chuẩn do Hiệp hội Ngân hàng Hoa Kỳ phát triển. DES được sử dụng để mã hóa số, nhận dạng cá nhân (PIN) và trao đổi tài khoản được thực hiện bởi ATM.

DES cũng được Hệ thống liên ngân hàng giờ thanh toán bù trừ (CHIPS) sử dụng cho các sàn giao dịch trị giá hơn 1,5,1012 USD/tuần. DES cũng được sử dụng rộng rãi trong các tổ chức chính phủ như Bộ Năng lượng, Bộ Quốc phòng và hệ thống phản thực liên bang. Để đánh giá tính ưu việt của một thuật toán mã hóa, người ta thường dựa vào các yếu tố sau: tính bảo mật, độ phức tạp, tốc độ thực thi thuật toán và các vấn đề phân loại khóa trong môi trường nhiều người dùng.

Ngoài việc tìm ra 4 khóa yếu và 12 khóa tương đối yếu, cho đến nay vẫn chưa có thông báo nào về việc tìm ra cách phá được phương thức mã hóa này. Khi phương pháp này lần đầu tiên được phát hiện, ý tưởng thực hiện 50.000 tỷ thao tác mã hóa cần thiết để vượt qua DES bằng cách thử lần lượt các khóa sẽ là không thể, nhưng ngày nay với sự phát triển mạnh mẽ của phần cứng dữ liệu. 56 bit có đủ dài không? Những hạn chế của nó đã được hiểu rõ và có thể được xem xét trong quá trình thiết kế, đồng thời để tăng tính bảo mật, các hệ thống mã hóa ngày nay sử dụng DES mở rộng (3DES), được sử dụng rộng rãi.

CÁC SƠ ĐỒ CHIA SẺ BÍ MẬT

Khái niệm về chia sẻ bí mật

Sơ đồ chia sẻ bí mật

- Khái niệm “ sơ đồ chia sẻ bí mật”

- Định nghĩa

Cấu trúc truy nhập và sơ đồ chia sẻ bí mật

- Định nghĩa sơ đồ chia sẻ bí mật hoàn thiện

- Định nghĩa tập hợp thức tối thiểu

Mạch đơn điệu

- Định nghĩa mạch đơn điệu

- Chia sẻ khóa bí mật dựa vào “mạch đơn điệu”

ỨNG DỤNG THUẬT TOÁN DES VÀ LƢỢC ĐỒ CHIA SẺ BÍ

Các ứng dụng

Chúng ta có thể áp dụng thuật toán DES và sơ đồ chia sẻ bí mật cho nhiều ứng dụng như đấu thầu từ xa, mã thẻ ATM và bài kiểm tra đầu vào. Ở đây chúng ta nghiên cứu một ứng dụng trong kỳ thi tuyển sinh nên có một vấn đề: trong một kỳ thi nơi tổ chức thi và nơi tổ chức thi cách xa nhau nên chúng ta cần chuyển đề thi từ nơi tổ chức thi. Các câu hỏi được đưa đến nơi tổ chức kỳ thi trên mạng máy tính để đảm bảo an toàn.

Quy trình thực hiện giải bài toán

- Sơ đồ

- Các bƣớc thực hiện

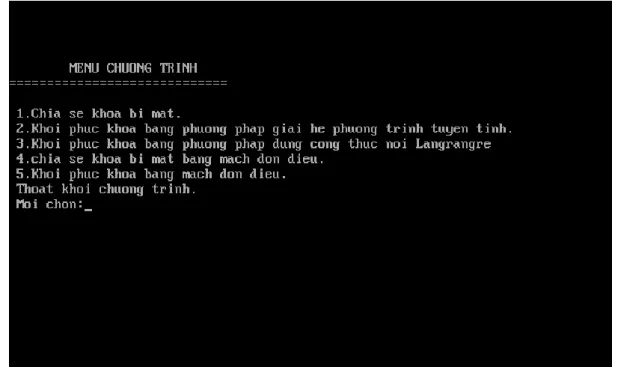

- Mô phỏng lƣợc đồ chia sẻ bỉ mật bằng ngôn ngữ C

- Chia sẻ khóa bí mật theo giao thức “chia sẻ bí mật” Shamir

- Khôi phục khóa bí mật bằng phƣơng pháp giải hệ phƣơng trình tuyến

- Khôi phục khóa bí mật bằng phƣơng pháp dùng công thức nội suy

- Chia sẻ khóa bí mật theo phƣơng pháp bằng mạch đơn điệu

- Khôi phục khóa bí mật theo phƣơng pháp mạch đơn điệu

Con số bí mật này không quá lớn cho bài toán chia sẻ bí mật. 6 và 4.7 Khôi phục khóa bí mật bằng công thức nội suy Lagrange.

Mã nguồn mở của chƣơng trình

Khi các ứng dụng trên mạng máy tính ngày càng phổ biến, tiện lợi và quan trọng thì yêu cầu về an toàn mạng, bảo mật dữ liệu càng trở nên cấp bách và cần thiết. Thuật toán mã hóa được ứng dụng trong nhiều lĩnh vực như: xác thực người dùng, chữ ký số, mã hóa và xác thực dữ liệu.

Tìm hiểu lí thuyết về mật mã

Phần ứng dụng