Tên dự án: Nghiên cứu các mô hình an toàn thông tin, ứng dụng bảo mật hệ thống thông tin của Bộ Giao thông vận tải. Chương trình càng bị hạn chế quyền truy cập vào hệ thống thì hệ thống càng ít bị xâm phạm. Vì vậy, nguyên tắc chung của chúng tôi là kiểm soát chặt chẽ việc chương trình truy cập vào hệ thống.

VẤN ĐỀ BẢO MẬT HỆ THỐNG THÔNG TIN

- CÁC HIỂM HỌA ĐỐI VỚI MÁY TÍNH VÀ HTTT

- AN TOÀN HỆ THỐNG THÔNG TIN

- CÁC CƠ CHẾ BẢO MẬT

- CÁC KỸ THUẬT MÃ HOÁ

- Hệ mật mã khóa đối xứng(symmetric-key cryptography)

- Hệ mật mã khóa công khai (public-key cryptography)

- Các chức năng bảo mật khác

Hệ thống thông tin có bốn chức năng chính: nhập thông tin, lưu trữ, xử lý và cung cấp thông tin. Mối đe dọa vô ý: Khi người dùng tắt hệ thống và khi khởi động lại, hệ thống đó ở chế độ một người dùng (đặc quyền) - người dùng có thể làm bất cứ điều gì họ muốn với hệ thống. Mỗi tổ chức phải có những quy định quản lý riêng về vấn đề bảo mật hệ thống thông tin trong hệ thống.

Sử dụng hợp lý hệ thống cấp điện, phân phối và bảo vệ. Steganography là một kỹ thuật chèn thông tin vào tài nguyên đa phương tiện được gọi là dữ liệu máy chủ mà không gây ra nhận thức về sự tồn tại của thông tin vô hình. ).

CÁC MÔ HÌNH BẢO MẬT

GIỚI THIỆU

MÔ HÌNH MA TRẬN TRUY CẬP (ACESS MATRIX MODEL)

Danh sách kiểm soát truy cập là danh sách các chủ thể và quyền truy cập đối tượng tương ứng của chúng. Người giám sát có thể chỉ định hoặc thu hồi quyền truy cập cho mọi người trên hệ thống. Quyền truy cập có thể được đọc, viết, thực thi, xóa và cập nhật.

Mô hình ma trận truy cập được xác định theo các trạng thái và chuyển đổi trạng thái. Mỗi phần tử của ma trận A[Si,Oj] là danh sách các quyền truy cập của chủ thể Si đối với đối tượng Oj, hoặc mức độ truy cập của chủ thể. Ma trận truy cập thể hiện trạng thái bảo mật hiện tại của hệ thống thông tin.

Nếu đối tượng là tập tin thì quyền truy cập tương ứng là: đọc, viết, tạo, xóa, sao chép, cập nhật. Quyền sở hữu: Nếu chủ thể S tạo ra đối tượng O thì chủ thể S có quyền sở hữu đối tượng O và có quyền thay đổi quyền truy cập đối tượng O của tất cả các chủ thể khác. Tất cả những thay đổi này sẽ được cập nhật trong ma trận thông qua bộ điều khiển ma trận truy cập.

Hơn nữa, quyền truy cập vào từng đối tượng của mỗi thực thể là rất cụ thể.

MÔ HÌNH HRU (HARISON RUZZO – ULLMAN)

Ưu điểm của việc sử dụng ma trận truy cập là người giám sát có quyền tối cao kiểm soát mọi việc thêm hoặc bớt quyền truy cập của những người dùng khác trong hệ thống. Mặt khác, nó cho phép thay đổi nhanh chóng và dễ dàng các đối tượng và họa tiết. Tuy nhiên, trong các hệ thống có số lượng người dùng lớn, danh sách kiểm soát truy cập trở nên phức tạp và cồng kềnh, dẫn đến việc truy cập bị chậm và giảm hiệu suất hệ thống.

MÔ HÌNH HRU (HARISON RUZZO – ULLMAN) Mô hình HRU xác định hệ thống quyền lực. Với ma trận truy cập M và quyền r, việc xác minh tính bảo mật của M đối với quyền r là một vấn đề khó giải quyết. Với một hệ thống giấy phép người vận hành duy nhất, ma trận truy cập M và giấy phép r, việc xác minh tính bảo mật của M đối với r là có thể giải quyết được.

Nếu đặt hàng vì 2 hành động được phép thì chúng tôi không thể quyết định. Vấn đề bảo mật cho hệ thống quyền lực có thể giải quyết được nếu số lượng chủ thể bị hạn chế.

GIỚI THIỆU HỆ THỐNG THÔNG TIN

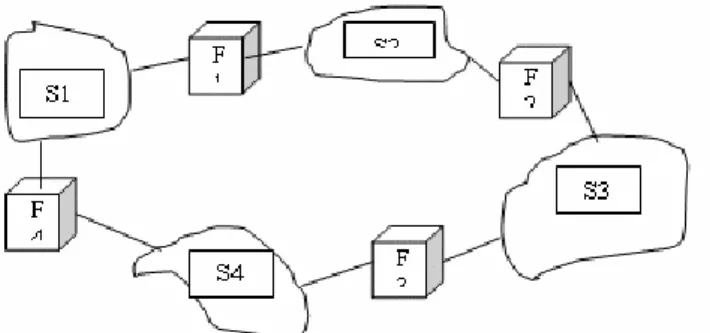

HỆ THỐNG MẠNG

Nhân lực Phòng Quản lý Du lịch và Thương mại: 07 người - Hoàng Mạnh Cường: Trưởng phòng - Phùng Văn Trọng: Phó Trưởng phòng. Ngọc Anh Trung: Chuyên gia - Nguyễn Văn Trường: Chuyên gia - Hoàng Trung Hiếu: Chuyên gia b. Một số ứng dụng đã được triển khai có tác động tích cực, hiệu quả trong công tác quản lý, điều hành; góp phần tích cực vào việc đổi mới phong cách làm việc của công chức.

WEBSITE Bộ GTVT với thông tin khá phong phú, được cập nhật nhanh chóng (3 lần/ngày) phản ánh hoạt động chỉ đạo, điều hành của lãnh đạo Bộ và hoạt động của các đơn vị trong ngành. Hệ thống email của Bộ GTVT với gần 400 địa chỉ email hoạt động hiệu quả. Phần mềm hỗ trợ công tác quản lý, điều hành như quản lý văn bản đến/đi, ký văn bản, kế hoạch công tác cho lãnh đạo Bộ.

Các trang thông tin điện tử chuyên ngành như: CCHC, Thanh tra GTVT, Khoa học công nghệ, Thông tin đấu thầu các dự án GTVT.

CÁC CƠ CHẾ BẢO MẬT ÁP DỤNG TẠI TRUNG TÂM CNTT

- Xây dựng các mức bảo vệ thông tin

- Các phƣơng pháp và phƣơng tiện bảo vệ thông tin trên mạng

- Cơ chế an toàn trên hệ điều hành

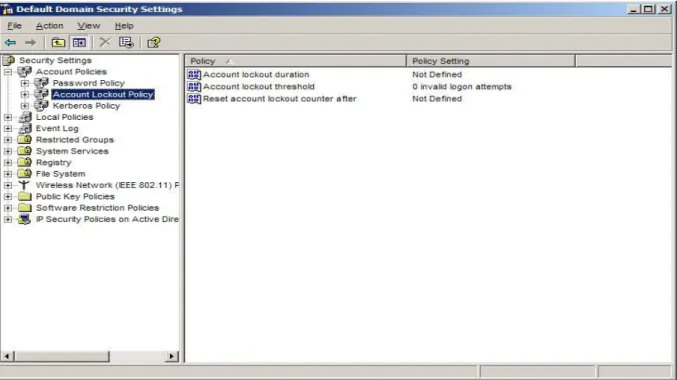

Các quy định được phổ biến rộng rãi để mọi người có thể sử dụng đúng mục đích và an toàn. Tùy chọn đăng nhập an toàn: Bạn chỉ cần ID người dùng và mật khẩu. Giám sát: Hệ điều hành phải phát hiện và ghi lại tất cả các sự kiện liên quan đến bảo mật của hệ thống.

Kiểm soát truy cập bắt buộc: Hệ điều hành phải duy trì mức độ bảo mật riêng cho từng người dùng và từng đối tượng. Cơ chế bảo mật của hệ điều hành mạng có nhiệm vụ quản lý và phân cấp quyền của người dùng đối với tài nguyên mạng. Cơ chế quản lý càng cụ thể, chặt chẽ thì mạng máy tính càng an toàn.

Cơ chế quản lý tên miền là cơ chế quản lý chặt chẽ và tập trung nên rất an toàn. Nếu chúng ta muốn có một hệ điều hành mạng an toàn thì chúng ta cần xây dựng chính sách bảo mật cho nó. Sau đó người ta xây dựng các mô hình bảo mật dựa trên các chính sách bảo mật.

Những mô hình này phải phản ánh chính xác các chính sách bảo mật và dễ thực hiện. Cuối cùng, cài đặt mẫu bảo mật trên hệ điều hành mạng tích hợp. Các vấn đề bảo mật hệ điều hành cần được chú ý.

ĐỀ XUẤT MÔ HÌNH BẢO MẬT ÁP DỤNG CHO BỘ GTVT

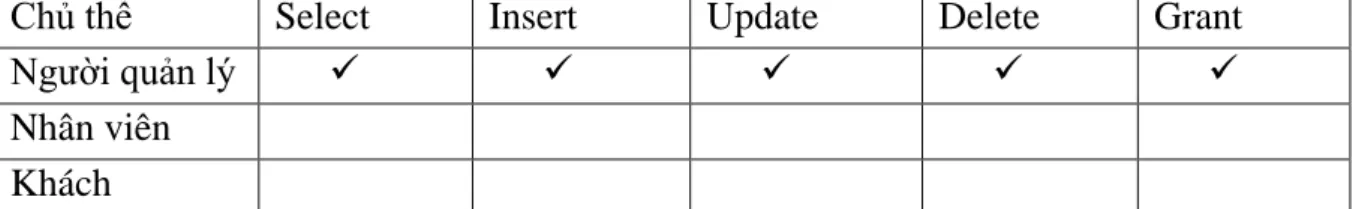

Kiểm soát truy cập MAC chủ yếu dựa trên xác thực người dùng và đối tượng. Ma trận kiểm soát truy cập chứa tên chủ đề theo hàng và tên đối tượng trong cột. Mỗi giao lộ chỉ định kiểu truy cập của người dùng cho đối tượng đó.

Trong đó các hàng thể hiện người dùng hệ thống, các cột thể hiện các đặc quyền của đối tượng đối với chủ thể. Quyền truy cập mô tả các hoạt động nhất định mà chủ thể có thể thực hiện trên đối tượng. Áp dụng kiểm soát truy cập hệ thống bắt buộc Xác định các đối tượng và phân loại bảo mật.

Kiểm soát truy cập MAC bắt buộc được thiết lập dựa trên nhãn bảo mật của chủ thể và đối tượng. Thuộc tính đơn giản: chủ thể S có quyền đọc đối tượng O khi clear(S)>class(S). Phân tích nhu cầu sử dụng thông tin của các đối tượng trong hệ thống, Bảng 4.1.

Giao diện 3: hiển thị cửa sổ truy cập ngăn chứa gas.

ĐỀ XUẤT BIỆN PHÁP BẢO MẬT DỮ LIỆU ÁP DỤNG CHO BỘ GTVT

Hệ thống dán nhãn được phân công dựa trên chức năng hệ thống và yêu cầu bảo mật cho từng đối tượng của hệ thống. U – Không được phân loại: cấp độ bảo mật tiêu chuẩn C – Confident: cấp độ bảo mật thứ hai S – Seret: cấp độ bảo mật thứ ba. Hệ thống quản lý đào tạo được phân cấp theo từng chế độ xem dựa trên phân loại người dùng.

Toàn bộ cơ sở dữ liệu sẽ được mã hóa bằng khóa do quản trị viên chọn tương tự như cơ chế sử dụng mật khẩu. Trước khi chương trình làm việc với cơ sở dữ liệu, thông tin được lưu trữ sẽ được giải mã và khi kết thúc phiên, thông tin sẽ được mã hóa lại trước khi được lưu trữ. Với hệ thống đề xuất bổ sung thêm module mã hóa và giải mã dữ liệu trước và sau khi sử dụng dữ liệu.

Các giải pháp bảo mật và an toàn thông tin đang là vấn đề được quan tâm và ngày càng nhận được sự quan tâm hiện nay. Vì vậy, việc nghiên cứu và đưa ra giải pháp cho vấn đề này là vô cùng cần thiết và phải được triển khai một cách mạnh mẽ, hiệu quả. Tại Việt Nam, Bộ Thông tin và Truyền thông đã triển khai nhiều dự án xây dựng hệ thống thông tin vì sự phát triển chung nhằm đảm bảo môi trường hoạt động tốt hơn trong lĩnh vực công nghệ thông tin, an toàn và bền vững. Trong khi viết luận văn, không tránh khỏi những thiếu sót, tôi đã cố gắng tìm hiểu về hệ thống thông tin, nghiên cứu, đưa ra các giải pháp và ứng dụng bảo mật cho các lĩnh vực thông tin hiện nay của ngành.

Rất mong các bạn giúp đỡ để chương trình của mình ngày càng hoàn thiện hơn.